+7 (495) 646-16-24

Введите свои данные,

и мы перезвоним вам в ближайшее время

Введите свои данные,

мы свяжемся с вами и ответим на ваши вопросы

Введите свои данные,

мы свяжемся с вами и обсудим условия работы

Настройка и использование OpenVPN на Ubuntu

OpenVPN - это одно из самых популярных решений для создания виртуальной частной сети (VPN) на базе открытого исходного кода. Он обеспечивает безопасное соединение между компьютерами через интернет, позволяет обеспечить конфиденциальность, целостность и аутентичность данных, передаваемых по сети. В этой статье мы рассмотрим процесс настройки и использования OpenVPN на операционной системе Ubuntu.

Шаг 1: Установка OpenVPN

Первым шагом является установка пакета OpenVPN на вашу систему Ubuntu. Для этого откройте терминал и выполните следующую команду:

sudo apt-get install openvpn

Затем введите пароль суперпользователя и дождитесь завершения установки.

sudo apt-get install openvpn

Затем введите пароль суперпользователя и дождитесь завершения установки.

Шаг 2: Создание сервера OpenVPN

После установки пакета OpenVPN следующим шагом будет создание сервера OpenVPN. Для начала создайте каталог, в котором будут храниться конфигурационные файлы:

sudo mkdir /etc/openvpn/server

Затем создайте конфигурационный файл для сервера OpenVPN:

sudo nano /etc/openvpn/server/server.conf

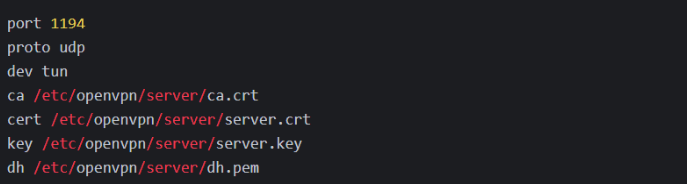

В этом файле вы можете настроить параметры сервера в соответствии с вашими потребностями. Важные параметры, которые следует настроить, включают следующее:

- port <port> - порт, на котором будет слушать сервер OpenVPN. По умолчанию используется порт 1194.

- proto <protocol> - протокол, который будет использоваться сервером OpenVPN. По умолчанию используется протокол UDP.

- dev <device> - сетевое устройство, которое будет использоваться сервером OpenVPN. По умолчанию используется туннельный интерфейс "tun".

- ca <file> - путь к файлу сертификата центра сертификации (Certificate Authority).

- cert <file> - путь к файлу сертификата сервера OpenVPN.

- key <file> - путь к файлу закрытого ключа сервера OpenVPN.

- dh <file> - путь к файлу параметров Diffie-Hellman (для обеспечения Perfect Forward Secrecy).

Пример конфигурационного файла сервера OpenVPN может выглядеть следующим образом:

sudo mkdir /etc/openvpn/server

Затем создайте конфигурационный файл для сервера OpenVPN:

sudo nano /etc/openvpn/server/server.conf

В этом файле вы можете настроить параметры сервера в соответствии с вашими потребностями. Важные параметры, которые следует настроить, включают следующее:

- port <port> - порт, на котором будет слушать сервер OpenVPN. По умолчанию используется порт 1194.

- proto <protocol> - протокол, который будет использоваться сервером OpenVPN. По умолчанию используется протокол UDP.

- dev <device> - сетевое устройство, которое будет использоваться сервером OpenVPN. По умолчанию используется туннельный интерфейс "tun".

- ca <file> - путь к файлу сертификата центра сертификации (Certificate Authority).

- cert <file> - путь к файлу сертификата сервера OpenVPN.

- key <file> - путь к файлу закрытого ключа сервера OpenVPN.

- dh <file> - путь к файлу параметров Diffie-Hellman (для обеспечения Perfect Forward Secrecy).

Пример конфигурационного файла сервера OpenVPN может выглядеть следующим образом:

Сохраните файл и закройте его.

Шаг 3: Создание сертификатов и ключей

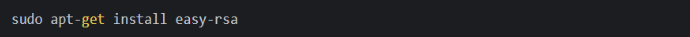

Для работы OpenVPN требуется использование сертификатов и закрытых ключей. Установка и настройка системы в целом выходит за рамки этой статьи, но можно использовать инструмент Easy-RSA для создания необходимых сертификатов и ключей.

Для начала установите пакет Easy-RSA:

Для начала установите пакет Easy-RSA:

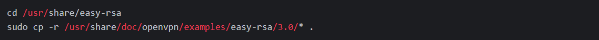

Затем перейдите в каталог с установленным Easy-RSA и скопируйте файлы шаблонов:

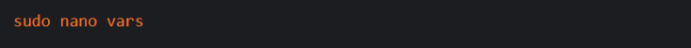

Теперь отредактируйте файл "vars" в каталоге Easy-RSA, чтобы настроить параметры сертификатов и ключей:

В этом файле укажите следующие параметры:

Сохраните файл и закройте его.

Теперь выполните следующие команды, чтобы инициализировать каталог эмитента сертификата (CA) и создать сертификаты и ключи:

- KEY_COUNTRY - страна, в которой вы находитесь (например, US).

- KEY_PROVINCE - штат или провинция, в которой вы находитесь (например, CA).

- KEY_CITY - город, в котором вы находитесь (например, SanFrancisco).

- KEY_ORG - название организации (например, MyCompany).

- KEY_EMAIL - адрес электронной почты администратора (например, admin@mycompany.com).

Сохраните файл и закройте его.

Теперь выполните следующие команды, чтобы инициализировать каталог эмитента сертификата (CA) и создать сертификаты и ключи:

Команда ./easyrsa gen-req server nopass вызывает запрос на создание сертификата сервера. Вам будут предложены ввести еще некоторую информацию, но вы можете использовать значения по умолчанию, нажав Enter.

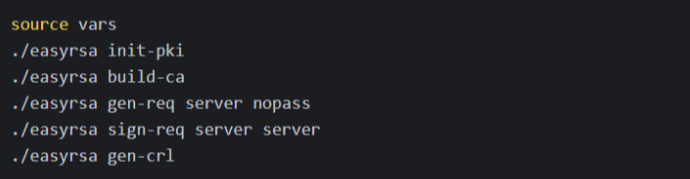

Затем выполните следующую команду, чтобы создать файлы Diffie-Hellman для сервера OpenVPN:

Затем выполните следующую команду, чтобы создать файлы Diffie-Hellman для сервера OpenVPN:

Сертификаты, ключи и файлы Diffie-Hellman будут сохранены в каталоге Easy-RSA.

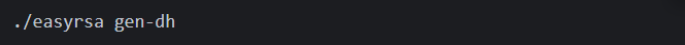

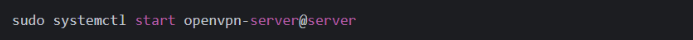

Шаг 4: Запуск сервера OpenVPN

Для запуска сервера OpenVPN выполните следующую команду:

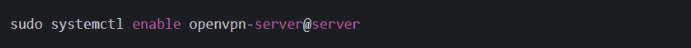

Вы также можете настроить автозапуск сервера OpenVPN при загрузке системы, выполнив следующую команду:

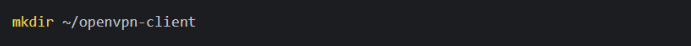

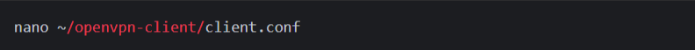

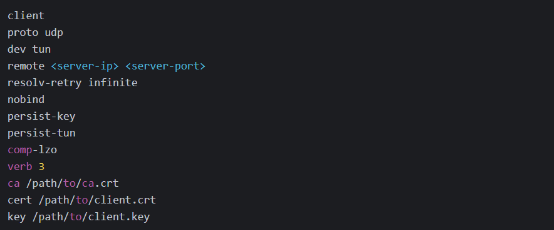

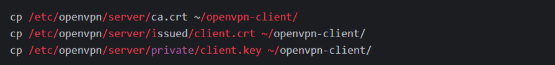

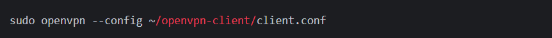

Шаг 5: Подключение клиента

Теперь ваш клиент готов для подключения к серверу OpenVPN.

Шаг 6: Проверка подключения

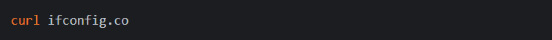

Для проверки подключения клиента выполните следующую команду:

Вывод команды должен показать успешное подключение к серверу OpenVPN. Вы также можете проверить свой IP-адрес, чтобы удостовериться, что ваш трафик проходит через VPN:

Вы должны увидеть IP-адрес сервера OpenVPN, а не ваш реальный IP-адрес.

Заключение

Настройка и использование OpenVPN на Ubuntu может показаться сложной задачей, но с помощью этой статьи вы сможете успешно настроить и использовать свою собственную виртуальную частную сеть с помощью OpenVPN. Удачи вам!

Последние статьи